Testy penetracyjne

Wykrywaj w porę luki w zabezpieczeniach i chroń cenne dane

Postępująca cyfryzacja jest widoczna we wszystkich branżach, niezależnie od wielkości przedsiębiorstwa. Procesy są coraz częściej automatyzowane, systemy zintegrowane, krytyczne aplikacje biznesowe opierają się na technologii internetowej i mobilnej, a coraz więcej danych i aplikacji trafia do chmury. Zmiany te dotyczą zarówno przemysłu chemicznego, farmaceutycznego, motoryzacyjnego, finansowego i ubezpieczeniowego, jak i małych oraz średnich przedsiębiorstw (MŚP).

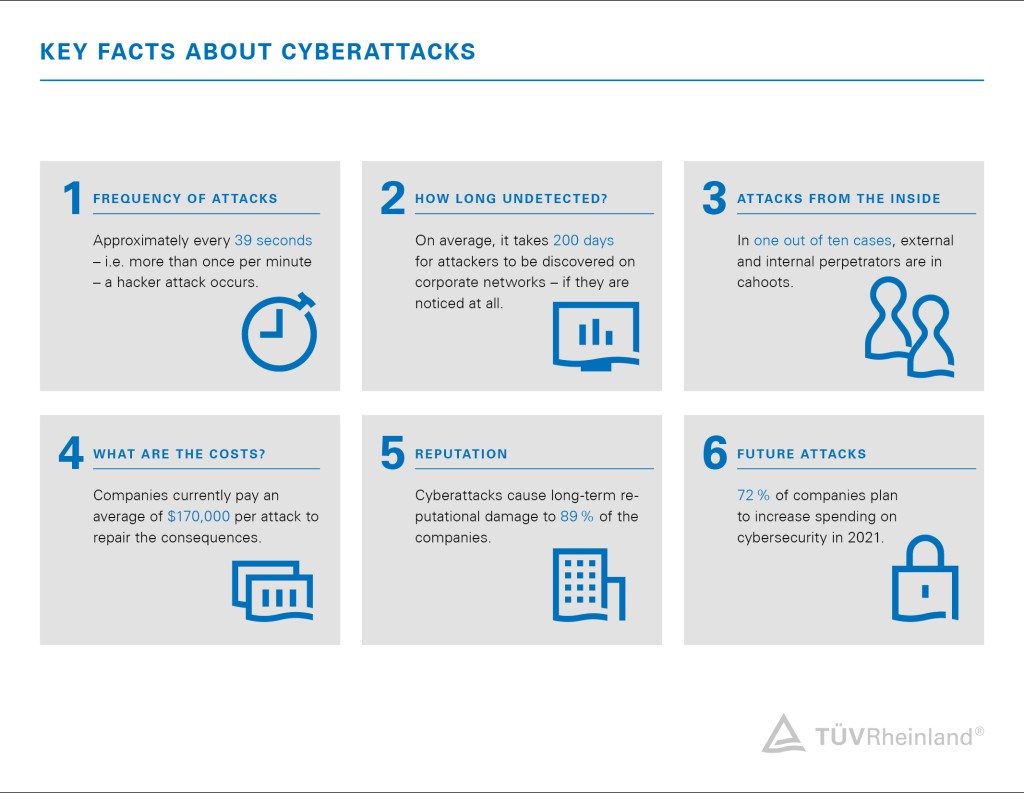

Taka sytuacja otwiera przed cyberprzestępcami nowe możliwości ataków, co potwierdzają wyniki naszego raportu „Cybersecurity Trends 2024”. Z analiz wynika, że cyberataki stanowią coraz większe zagrożenie dla istnienia firm, a ponadto stają się coraz bardziej zaawansowane i profesjonalne. Wzrastające znaczenie cyberodporności znajduje również odzwierciedlenie w coraz bardziej wymagających regulacjach w tej dziedzinie, które w niektórych przypadkach nakładają obowiązek przeprowadzania testów penetracyjnych.

Transformacja cyfrowa wymaga zmiany podejścia zarówno w zarządzaniu przedsiębiorstwem, jak i w zespołach IT, zwłaszcza w kontekście cyberbezpieczeństwa i ochrony danych. Cyberataki to dziś codzienne wyzwanie, którego nie sposób bagatelizować.

Testy penetracyjne TÜV Rheinland – Twoje korzyści

✔ Wczesne wykrywanie podatności – Identyfikujemy luki w zabezpieczeniach, zanim skorzystają z nich potencjalni atakujący.

✔ Zapewnienie zgodności z przepisami – Spełnij wszystkie wymagane standardy bezpieczeństwa i zyskaj większe zaufanie klientów oraz partnerów.

✔ Certyfikowani eksperci – Nasi specjaliści są wysoko wykwalifikowani i posiadają uznane certyfikaty, takie jak OSCP.

✔ Nowoczesne scenariusze ataków – Nasi eksperci stale poszerzają swoją wiedzę w zakresie najnowszych zagrożeń dzięki regularnym szkoleniom.

✔ Techniczna specjalizacja – Każdy tester koncentruje się na konkretnym obszarze, co zapewnia najwyższą jakość ekspertyzy.

✔ Efektywne zarządzanie projektami – Przejrzyste procesy, uporządkowane raporty oraz profesjonalne zarządzanie gwarantują sprawne przeprowadzenie testów.

✔ Realistyczna symulacja ataku – Nasze kampanie Red Team pokazują, jak odporna jest Twoja organizacja na nowoczesne, ukierunkowane ataki cybernetyczne oraz dostarczają praktycznych wskazówek, jak poprawić skuteczność wykrywania i reagowania na zagrożenia.

✔ TÜV Rheinland to gwarancja jakości i doświadczenia – Jako doświadczona i niezależna instytucja badawcza oferujemy testy penetracyjne spełniające najwyższe standardy.

Zidentyfikuj potencjalne luki w swojej infrastrukturze IT dzięki testom penetracyjnym, sprawdź skuteczność dotychczasowych zabezpieczeń i dowiedz się, które systemy nie spełniają wymogów bezpieczeństwa.

Uzyskaj obiektywną ocenę bezpieczeństwa IT i odkryj swoje słabe punkty, zanim zrobią to hakerzy.

Różne rodzaje testów penetracyjnych

Do identyfikacji podatności można zastosować różnorodne metody. Wybór odpowiedniego rozwiązania dla Twojej firmy zależy od istniejącej infrastruktury IT. Podczas indywidualnej rozmowy określamy Twoje potrzeby i analizujemy obecne systemy, aby dobrać właściwą metodę testów penetracyjnych. Zapoznaj się z naszą ofertą testów penetracyjnych.

Firmy coraz częściej wdrażają duże modele językowe (LLM) w chatbotach, systemach asystujących czy procesach automatycznego podejmowania decyzji. Jednak te zaawansowane modele sztucznej inteligencji niosą ze sobą istotne ryzyko bezpieczeństwa – od niekontrolowanych wycieków danych po manipulacje poprzez ukierunkowane ataki. Dzięki naszym specjalistycznym testom penetracyjnym LLM identyfikujemy podatności i pomagamy niezawodnie zabezpieczyć Twoje modele AI.

Jakie podatności testujemy?

Nasze testy opierają się na wytycznych OWASP LLM Top 10 i obejmują między innymi następujące zagrożenia:

- Podatność na wstrzyknięcia zapytań (Prompt Injection): Manipulowanie zapytaniami wejściowymi w celu zmiany zachowania modelu lub uzyskania dostępu do poufnych informacji.

- Wyciek danych: Nieumyślne ujawnienie wrażliwych danych podczas procesu uczenia lub użytkowania modelu.

- Kradzież modelu: Nieautoryzowany dostęp do modelu w celu jego skopiowania lub wykorzystania w złośliwych celach.

- Zanieczyszczenie danych treningowych: Wprowadzanie zmanipulowanych danych treningowych w celu wpłynięcia na wyniki generowane przez model.

- Niewłaściwe wykorzystanie i luki w zabezpieczeniach: Wykorzystywanie modeli LLM do dystrybucji dezinformacji, spamu lub ataków socjotechnicznych, a także niewłaściwe użytkowanie interfejsów API.

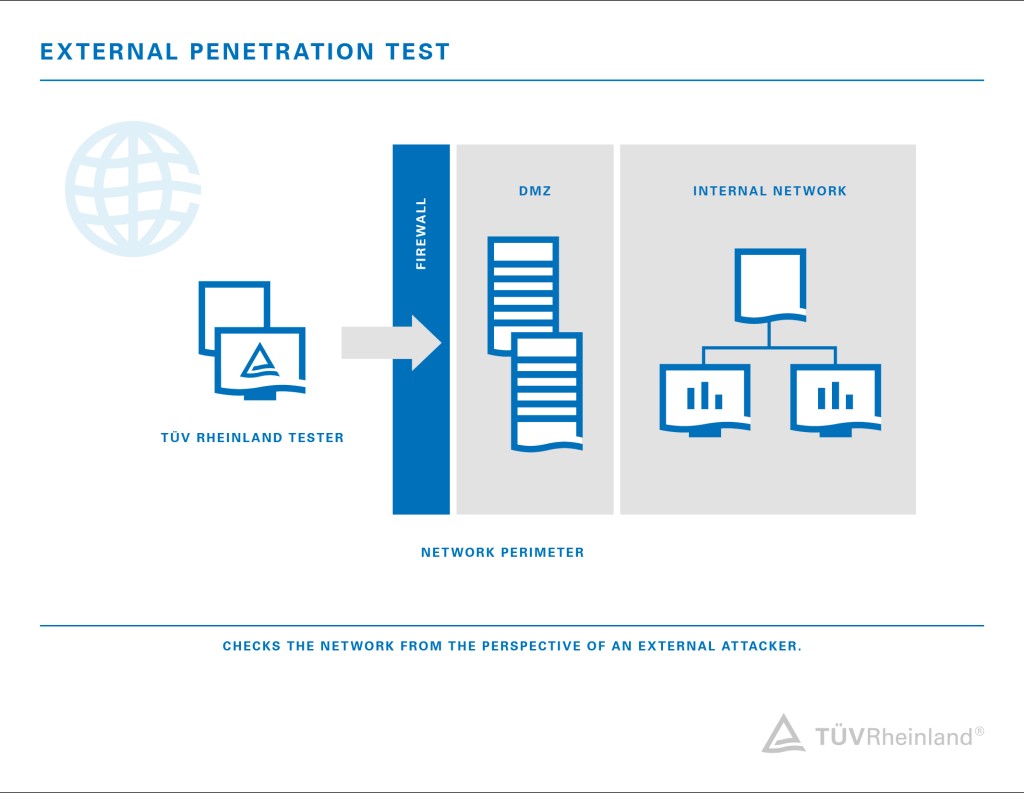

Zewnętrzny test penetracyjny obrazuje „klasyczny” cyberatak z zewnątrz. W jego ramach nasz ekspert ds. bezpieczeństwa IT podejmuje próbę przeniknięcia do wewnętrznej sieci firmy przez systemy dostępne z Internetu. Głównym celem badania jest firewall oraz systemy znajdujące się w strefie zdemilitaryzowanej (DMZ – sieci pełniącej funkcję buforu, monitorowanej za pomocą firewalla, w skład której wchodzą np. serwery internetowe lub pocztowe), aby następnie zidentyfikować możliwości dostępu do danych lub ich kradzieży. Nasi eksperci podejmują również – jeśli to dozwolone – próbę dalszej penetracji wewnętrznej sieci z poziomu DMZ.

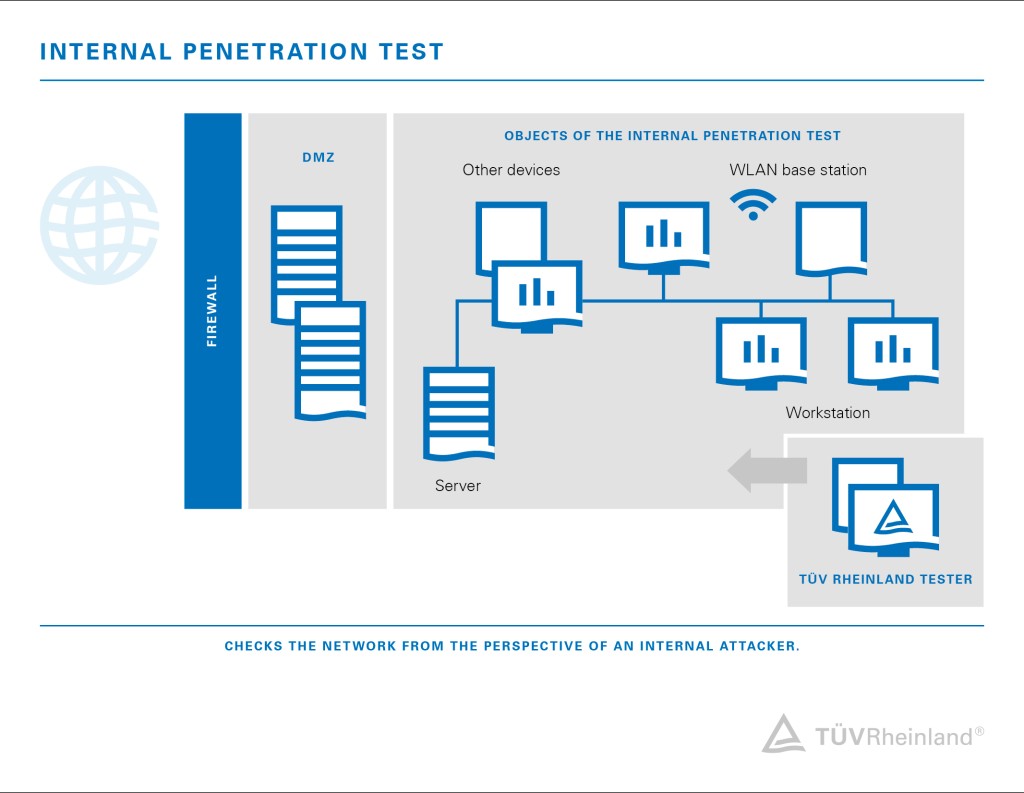

W przypadku wewnętrznego testu penetracyjnego punktem wyjścia jest wewnętrzna sieć firmowa, co oznacza, że atakujący uzyskał już dostęp do tej sieci. Symuluje to sytuację, w której napastnik znalazł się na urządzeniu pracownika. Celem wewnętrznego testu penetracyjnego jest zatem określenie, jakie szkody mogą nastąpić w wyniku przestępczego wykorzystania dostępu do firmowej sieci. Atak przeprowadzony od wewnątrz organizacji może często spowodować większe szkody w krótszym czasie niż atak zewnętrzny, ponieważ część systemów ochrony została już ominięta lub złamana.

W tej metodzie nasi eksperci symulują cyberatak, wykorzystując taktyki, techniki i procedury stosowane przez prawdziwych napastników. Wspólnie z Państwem ustalamy wcześniej zakres i cele kampanii Red Team. W razie potrzeby współpracujemy z Państwem, aby zidentyfikować najbardziej krytyczne wektory ataku – w odniesieniu do Państwa odporności na cyberzagrożenia – zanim przejdziemy do symulacji ataku.

W porównaniu do testu penetracyjnego celem kampanii Red Team nie jest wykrycie jak największej liczby podatności, ale osiągnięcie zdefiniowanego celu kampanii poprzez ukierunkowane wykorzystanie istotnych podatności. Uzyskane wyniki dostarczają informacji o odporności Państwa firmy lub działu na cyberataki. Ponadto wyniki pomagają Państwa własnym ekspertom w optymalizacji wewnętrznych systemów monitorowania i procesów w firmie, aby szybciej wykrywać ataki. Dzięki temu można zminimalizować ryzyko poważnych szkód dla firmy.

Podczas testu penetracyjnego IoT nasi eksperci analizują Państwa ekosystem IoT z perspektywy hakera, wykrywając podatności oraz potencjalne problemy z bezpieczeństwem. Dla kompleksowej ochrony testujemy cały ekosystem IoT – wszystkie powiązane usługi i aplikacje. Jeśli zajdzie potrzeba, możemy również zbadać poszczególne komponenty oraz wesprzeć Państwa w następujących działaniach:

- Analiza bezpieczeństwa urządzeń IoT

- Analiza bezpieczeństwa urządzeń medycznych

- Analiza bezpieczeństwa komponentów motoryzacyjnych

- Analiza bezpieczeństwa aplikacji mobilnych

- Analiza bezpieczeństwa backendu

- Ocena bezpieczeństwa backendu

Oprogramowanie może zawierać błędy programistyczne, luki w zabezpieczeniach lub funkcje, które mogą zostać wykorzystane do przeprowadzenia cyberataków. Analiza audytu kodu źródłowego pozwala na wykrycie potencjalnych słabych punktów zagrażających bezpieczeństwu w funkcjonalności i strukturze aplikacji.

Już na etapie tworzenia oprogramowania gorąco zalecamy przeprowadzenie audytu jako środka zapewnienia jakości.

W tym celu nasi specjaliści potrzebują dostępu do całego kodu źródłowego lub wybranych modułów, które analizujemy z perspektywy programistycznej, wykorzystując narzędzia automatyczne i metody manualne.

Otrzymasz szczegółowy raport dokumentujący słabe punkty i identyfikujący odpowiednie środki mające na celu ich ukierunkowaną naprawę.

Poproś o wycenę już teraz.

Testowanie aplikacji internetowych to test penetracyjny oparty na Wytycznych Testowania Open Web Application Security Project (OWASP). Identyfikacja 10 najczęstszych podatności OWASP (OWASP Top 10) stanowi główny element badania. Jednak nasi eksperci poszukują również mniej powszechnych, specyficznych dla aplikacji podatności, aby osiągnąć jak najwyższy poziom ochrony Twojej aplikacji internetowej. Następnie podsumowujemy wyniki analizy oraz rekomendacje dotyczące usunięcia wykrytych podatności w formie raportu.

Hack box umożliwia naszym ekspertom zdalne przeprowadzanie testów penetracyjnych. Rozwiązanie zdalne jest szczególnie korzystne, gdy obecność naszych współpracowników jest z różnych powodów trudna (na przykład domowe miejsca pracy lub duże odległości geograficzne). Hack box to specjalnie skonfigurowany i zabezpieczony komputer, który jest dostarczany pocztą. Instalacja hack boxa w sieci wewnętrznej jest prosta i nie wymaga żadnej specjalistycznej wiedzy, co ułatwia współpracę między nami a użytkownikami.

Kampania Red Team (Symulacja działań przeciwnika)

W ramach tej kampanii nasi eksperci symulują celowany atak cybernetyczny na Twoją firmę, wykorzystując te same taktyki, techniki i procedury, co prawdziwi atakujący. W odróżnieniu od tradycyjnych testów penetracyjnych, kampania koncentruje się nie na identyfikacji luk w zabezpieczeniach w całej infrastrukturze, lecz na skutecznym wykorzystaniu krytycznych wektorów ataku w celu osiągnięcia zdefiniowanych wcześniej celów kampanii.

Jej celem jest realistyczne przetestowanie cyberodporności Twojej organizacji, identyfikacja konkretnych słabych punktów w procesach, technologii oraz procedurach reagowania, a także dostarczenie cennych wskazówek dotyczących poprawy bezpieczeństwa IT. Zakres, cele oraz wektory ataku są wcześniej szczegółowo omawiane i ustalane wspólnie, np. uzyskanie dostępu do wrażliwych danych, obejście mechanizmów bezpieczeństwa czy niezauważalne przeniknięcie do systemów.

Rezultaty kampanii pokażą, jak odporna jest Twoja firma na współczesne ataki, a także dostarczą ukierunkowane rekomendacje dotyczące optymalizacji procesów monitorowania, wykrywania incydentów i reagowania na zagrożenia. Dzięki kampaniom Red Team firma może w odpowiednim czasie zidentyfikować potencjalne ryzyka i skutecznie zapobiec szkodom. Szczegóły naszych usług, które mogą wchodzić w skład kampanii Red Team lub być zamówione oddzielnie, znajdziesz poniżej.

W ramach kampanii Red Team zazwyczaj wspieramy firmy w identyfikacji krytycznych wektorów ataku w oparciu o ich konkretny krajobraz zagrożeń. Na początku współpracy wspólnie z Państwem definiujemy cele, zakres i zasady prowadzonej kampanii. Nasz zespół Red Team przeprowadza następnie symulacje zaawansowanych ataków, takich jak te wykorzystywane przez cyberprzestępców, bez uprzedniego informowania działu bezpieczeństwa IT. Dzięki temu możliwe jest ujawnienie luk w systemach monitorujących oraz w mechanizmach wykrywania.

Szczegółowy raport końcowy przedstawia użyte wektory ataku oraz zawiera konkretne rekomendacje dotyczące optymalizacji środków bezpieczeństwa, pomagając w utrzymaniu przewagi nad cyberprzestępcami.

Testy penetracyjne oparte na analizie zagrożeń (Threat-Led Penetration Testing, TLPT) to usystematyzowana forma symulacji ataków oraz rozwinięcie tradycyjnych metod Red Team w obszarze IT i bezpieczeństwa informacji. Od momentu wejścia w życie unijnego Rozporządzenia o Cyfrowej Odporności Operacyjnej (DORA), TLPT stały się obowiązkowe dla wielu instytucji finansowych.

Nasi eksperci poprowadzą Cię przez każdy etap procesu TLPT: od planowania i definiowania celów (scoping), przez realistyczne wdrożenie i ocenę, aż po opracowanie konkretnych działań mających na celu wzmocnienie Twojej cyberodporności.

Symulujemy ukierunkowane próby włamań, aby przetestować skuteczność środków bezpieczeństwa fizycznego. Naszym celem jest uzyskanie dostępu do obszarów o krytycznym znaczeniu dla bezpieczeństwa, takich jak biura, serwerownie i archiwa, a nawet infiltracja sieci wewnętrznej, bez bycia zauważonym - tak jak próbowaliby to zrobić prawdziwi napastnicy.

Z wyprzedzeniem nasi eksperci zbierają określone informacje z publicznie dostępnych źródeł (OSINT), poprzez obserwacje na miejscu lub badania telefoniczne. Na podstawie tych informacji analizujemy potencjalne słabe punkty w budynkach, kontrolach dostępu i procesach organizacyjnych. Współpracując z wewnętrzną osobą kontaktową, koordynujemy procedurę i opracowujemy realistyczne scenariusze dostępu, które są następnie testowane w praktyce.

W rezultacie otrzymujesz kompleksową ocenę tego, czy Twoje przepisy dotyczące dostępu, procesy bezpieczeństwa i zachowanie pracowników mogą wytrzymać realistyczny atak. Jednocześnie zwiększamy świadomość potencjalnych zagrożeń wśród zespołów i przedstawiamy konkretne zalecenia dotyczące optymalizacji środków bezpieczeństwa fizycznego.

Ukierunkowane kampanie phishingowe to skuteczny sposób na podniesienie świadomości pracowników w zakresie bezpieczeństwa. Nasze symulowane ataki wykorzystują realistyczne scenariusze dostosowane do Twojej firmy, oparte na aktualnych metodach ataków i Twojej wewnętrznej strukturze. Testujemy zachowanie pracowników za pomocą specjalnie przygotowanych wiadomości phishingowych, fałszywych stron internetowych i symulacji złośliwego oprogramowania opartych na scenariuszach / niestandardowych i przekierowujemy ich na strony szkoleniowe TÜV, jeśli klikną na link.

Współpracujemy z Twoimi wewnętrznymi kontaktami, aby opracować realistyczne scenariusze ataków, zaprezentować je i przeprowadzić kampanię w elastyczny sposób w ciągu kilku dni lub tygodni. Naszym celem jest zidentyfikowanie konkretnych luk w działaniach poszczególnych pracowników lub całych działów, zapewniając decydentom solidną podstawę do dalszych działań.

Rezultatem jest szczegółowy raport zawierający przejrzyste dane liczbowe i graficzne, a także dokładną ocenę zachowań użytkowników. Umożliwia to opracowanie ukierunkowanych i skutecznych działań szkoleniowych.

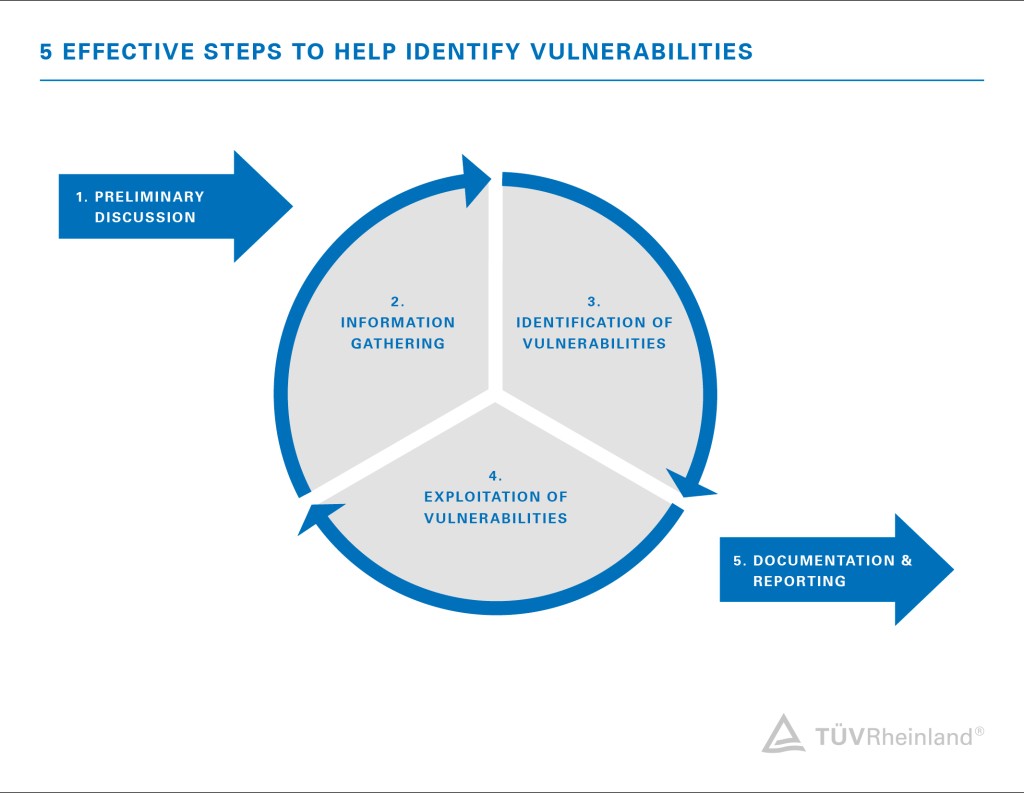

Wykrywanie luk w zabezpieczeniach dzięki pentestom

Za pomocą testów penetracyjnych lub pentestów sprawdzamy istniejącą infrastrukturę IT (sieci i systemy informatyczne) oraz aplikacje internetowe (np. sklepy internetowe, portale dla klientów, bankowość internetowa) i aplikacje mobilne pod kątem potencjalnych luk w zabezpieczeniach, które mogłyby stanowić cel cyberataków dla przestępców. W celu wykrycia słabych punktów i luk w zabezpieczeniach oraz optymalnej oceny potencjalnych zagrożeń, nasi eksperci IT postępują w następujący sposób:

- Wstępna dyskusja i analiza potrzeb:

Rejestrowanie status quo w celu określenia celu i zakresu testu penetracyjnego, zgodnie z sytuacją i profilem ryzyka. - Zbieranie informacji:

Zebranie wszystkich informacji istotnych dla ataku i spojrzenie na firmę z perspektywy atakującego. - Identyfikacja luk w zabezpieczeniach:

Wykrywanie potencjalnych luk w zabezpieczeniach poprzez ukierunkowane testy automatyczne i ręczne. Stosujemy przy tym podobne metody, z których korzystają również hakerzy. - Wykorzystywanie luk w zabezpieczeniach:

Wykrywanie luk w zabezpieczeniach przez naszych testerów celowo wykorzystujących luki w zabezpieczeniach i próbujących uzyskać dostęp do chronionych danych firmy, takich jak dane klientów. - Raportowanie:

Podsumowanie wyników testów penetracyjnych i wszystkich wykrytych luk w zabezpieczeniach, a także zalecenia dotyczące działań mających na celu ich usunięcie.

W sektorze finansowym, a także w branży motoryzacyjnej, testy penetracyjne są już częścią wymogów regulacyjnych. Należy się spodziewać, że inne branże pójdą w ich ślady, ponieważ niezależnie od sektora przemysłu i wielkości firmy, wrażliwe dane muszą być chronione. Dlatego zalecamy regularne sprawdzanie bezpieczeństwa zasobów IT.

Zaufaj naszemu doświadczeniu w dziedzinie testów penetracyjnych

Nasze usługi w zakresie testów penetracyjnych mają zastosowanie do wielu obszarów infrastruktury IT. Obejmują one aplikacje, sieci i infrastrukturę, systemy wbudowane, sklepy internetowe, intranet, urządzenia IoT i samodzielnie zaprogramowane oprogramowanie. Ponieważ podchodzimy całościowo do bezpieczeństwa IT w Twojej organizacji, oferujemy również testy, które koncentrują się na słabych punktach organizacyjnych, procesowych i ludzkich, a nie tylko technologicznych. Testy, które nie koncentrują się wyłącznie na kwestiach technicznych, obejmują ataki phishingowe, kampanie Red Team lub oceny bezpieczeństwa technicznego.

Bezpieczeństwo IT Twojej firmy jest tym, na czym nam zależy. Dlatego dzięki naszym usługom testowania cyberbezpieczeństwa identyfikujemy wszelkiego rodzaju słabe punkty i luki w zabezpieczeniach, zanim inni je wykorzystają. W ten sposób zapewniamy obiektywny przegląd niedociągnięć, a następnie wspieramy Cię odpowiednimi zaleceniami dotyczącymi środków zaradczych. Jeśli chodzi o audyty cyberbezpieczeństwa, możesz polegać na naszej specjalistycznej i branżowej wiedzy, ponieważ testowanie jest we krwi naszych audytorów. Zastępujemy brak bezpieczeństwa bezpieczeństwem i pomagamy chronić aktywa oraz zaufanie klientów. TÜV Rheinland - sprawdzone z pewnością.

FAQ - Dowiedz się więcej o testach penetracyjnych

Chcesz dowiedzieć się więcej o testach penetracyjnych? Nasi eksperci odpowiedzieli na najważniejsze pytania.

- Ogólne pytania i odpowiedzi

- Testy penetracyjne dla firm przemysłowych

Kontakt

/tuv-rheinland-business-continuity-management-bcm_core_4_3.jpg)