Identity and Access Management

Identity and Access Management

Modulare Best Practice Lösung zum Aufbau einer integrierten IAM Lösung für SMB

Unternehmen nutzen inzwischen ein komplexes System von IT-Lösungen, in dem klassische On-Premise-Lösungen, Clouds oder hybride Modelle kombiniert werden. Die steigende Zahl von Nutzern treibt die Datenmenge rapide in die Höhe. Nicht nur Mitarbeitende benötigen die entsprechenden Zugänge, sondern auch Partner und Kunden. Der automatisierte Entzug von Zugriffsrechten muss zum Beispiel bei einem Unternehmensaustritt besonders berücksichtigt werden. Zudem werden regulatorische Anforderungen wie beispielsweise TISAX, Basel II, ISO 27001, SOX, BSI, BaFin, KRITIS, SAS70 zunehmend in Richtung revisionssicherer Verwaltung von Identitäten und Zugriffsrechten verschärft.

Um dennoch datenschutzkonform handeln zu können, muss das Identitäts- und Zugriffsmanagement rückverfolgbar, detailliert und effizient sein.

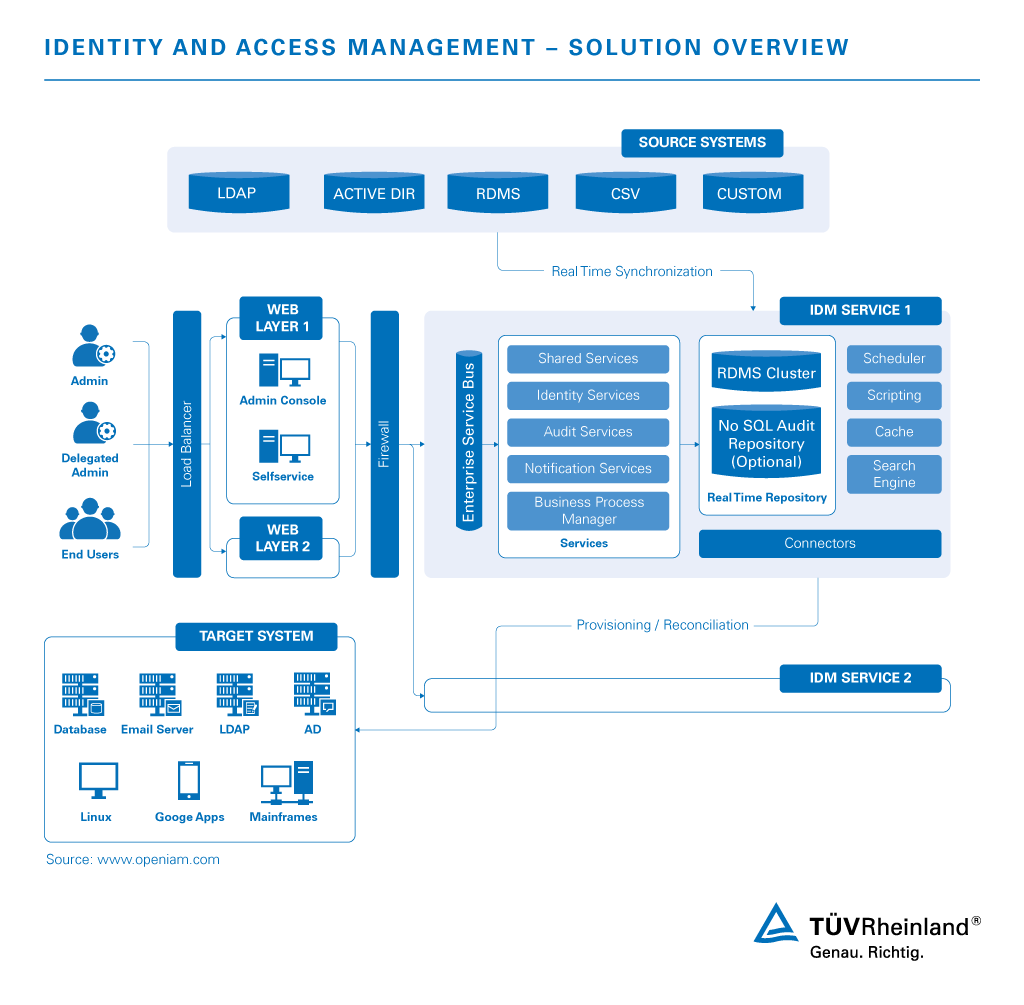

Wir unterstützen Sie bei der Implementierung der optimalen Lösung für Ihr Identity and Access Management (IAM). Durch unsere modularen Best Practices in Verbindung mit OpenIAM decken wir alle IAM-Aspekte ab, vereinfachen die Verwaltung von Rollen und Identitäten und steigern zugleich die Produktivität Ihrer Mitarbeitenden.

Vertrauen Sie auf unsere jahrelange Erfahrung im Bereich Cybersecurity und IT. Unsere bewährten, innovativen Lösungen kommen weltweit zum Einsatz.

Erfahren Sie jetzt mehr über Ihre IAM-Lösung!

Mit einem modularen Best Practice Ansatz IAM Lösungen effizient aufbauen

Zugriffe sicher verwalten

Automatisieren Sie mit einer ganzheitlichen Softwarelösung Ihre Zugriffs- und Identitätsmanagement und verbessern Sie Ihre IT-Sicherheit. Gleichzeitig profitieren Sie von umfassenden Ressourceneinsparungen, da fehleranfällige manuelle Tätigkeiten reduziert und Prozesse standardisiert werden. Dabei bietet das System dennoch genug Flexibilität, um sich Ihren Zielen und genutzten Schnittstellen anzupassen. Die einfache Handhabung und das funktionsreiche Self-Service-Portal steigern zudem nachhaltig die Produktivität Ihrer Mitarbeitenden.

Modularer Aufbau

Die Best Practice Module sind so strukturiert, dass als Grundlage ein Basismodul (Automation des User Life Cycle) benötigt wird. Darauf aufbauend können unsere Kunden je nach Bedarf ergänzende Module (beispielsweise Bestellwesen / SelfService, Rezertifizierung oder Web Access Management) erwerben. Der modulare Ansatz gibt unseren Kunden die Möglichkeit in wirtschaftlich kleineren Schritten die aufgebaute Lösung, Phasen- und Modulweise aufzuwerten.

Nutzung von Standards

Zum Aufbau Ihrer individuellen IAM Lösung werden die komplexen Funktionen einer Identity Access Management / Identity Access Governance Lösung in kleine, in sich geschlossene und damit kostengünstige Module aufgeteilt. Schnitt und Inhalt der Module beruhen auf Best Practices der TÜV Rheinland i-sec GmbH. Sie beinhalten als Standards neben den benötigten Vorkonfigurationen auch organisatorische Unterlagen wie beispielsweise Schnittstellenvereinbarungen oder Prozessbeschreibungen. Sie beinhalten die Prozesse zur Einstellung, Versetzung oder Abgrenzung von Mitarbeitenden.

Verkürztes Auswahlverfahren

Für die Module gibt es eine klare Definition der qualitativen und quantitativen Inhalte, die kundenindividuell ergänzt werden können. Wir führen zunächst einen eintägigen Workshop durch und legen gemeinsam fest welche Best Practice Module benötigt werden und wie deren Zuschnitt sein muss.

Eine Software für ein ganzheitliches Identity and Access Management

Automatisiertes Provisioning und User Identity Lifecycle Management

Im Betrieb muss sichergestellt werden, dass Mitarbeitende zu jeder Zeit die benötigten Berechtigungen innerhalb aller Systeme besitzen. Genauso wichtig ist es, den Zugriffe bei Bedarf entziehen zu können. Eine automatisierte Lösung unterstützt Sie effektiv und revisionssicher bei der Verwaltung der Zugriffsrechte im Falle von Einstellungen, Austritten, Beförderungen oder bei Änderungen im Projektmanagement.

Access Request

Durch einen benutzerfreundlichen Self-Service-Ansatz können Mitarbeitende auf den Service Katalog zugreifen und Berechtigungen mühelos anfordern, die dann durch vordefinierte Prozesse automatisiert genehmigt werden. Jeder Schritt wird protokolliert, sodass Unternehmen nachvollziehen können, wie und wann der Zugriff gewährt wurde.

Regelmäßige Überprüfung und Access Certification

Mit inkludierten Zugriffsüberprüfungs- und Zertifizierungskampagnen können Unternehmen sicherstellen, dass User über angemessene Zugriffsrechte verfügen und falsche Berechtigungen regelmäßig korrigiert werden. Die Access Certification Lösung bietet dabei eine einfache Möglichkeit, den Überprüfungsworkflow zu definieren. So können Fortschritte überwacht und Fristen eingehalten werden.

Rollenmanagement

Mit einer rollenbasierten Zugriffskontrolle (Role Based Access Control, RBAC) lassen sich technische und geschäftliche Rollen definieren. Das Rollenmodell wird in Verbindung mit dem automatisierten Provisioningverwendet, um sicherzustellen, dass die richtige Zugriffsebene auf konsistente Weise gewährt wird.

Access Manager

Der integrierte Access Manager unserer Software bietet eine skalierbare, sichere und konsistente Lösung für den Zugriff auf Anwendungen in allen Umgebungen mittels folgender Tools:

Wir sind Ihr verlässlicher Partner

Vertrauen Sie bei der Implementierung Ihres Identity and Access Managements auf die Expertise unserer Sachverständigen und der zuverlässigen Softwarelösung unseres Partners OpenIAM. Durch jahrelange Erfahrung bei der Umsetzung von Cybersecurity-Projekten und die Anwendung bewährter Standards haben wir ein modulare Best Practice Lösungen für Sie entwickelt. Damit können wir Ihre individuelle IAM-Lösung zeitnah implementieren. Dabei begleiten wir Sie ganzheitlich von der Planung über die Implementierung bis zur Unterstützung im laufenden Betrieb.

Sie möchten von einem effizienten Zugriffs- und Identitätsmanagement profitieren? Fordern Sie Ihr individuelles Angebot an!

FAQ: Ihre Antworten zur TÜV Rheinland IAM-Lösung

Sie interessieren sich für unsere modulare Best Practice Lösung für Identity and Access Management und haben noch Fragen? Unsere Experten haben die wichtigsten Antworten für Sie zusammengefasst. Zögern Sie nicht, uns zu kontaktieren, wenn Ihre Frage nicht dabei sein sollte.

Downloads

Unsere Nachhaltigkeits-Initiativen

Wir möchten heute die Basis für ein erfolgreiches Morgen legen. Unternehmen, Institutionen, Behörden und jeder Einzelne von uns kann den Weg in die Zukunft positiv mitgestalten. Wir unterstützen Sie umfassend, damit Sie auch auf lange Sicht nachhaltig, sicher und effizient wirtschaften können.

Kontaktieren Sie jetzt Ihren IAM-Experten!