Identity Access Governance Beratung

Identity Access Governance Beratung

Neues digitales Umfeld erfordert zukunftssichere IAG Lösungen

Die Implementierung neuer Services, Remote-Arbeit und die hybride Kombination von On-Premise-Lösungen und Cloud ermöglichen eine effizientere Arbeitsweise im digitalen Umfeld. Durch die Verknüpfung der IT-Welt mit dem Internet of Things (IoT) und der industriellen Operational Technology (OT) nimmt die Zahl der zu verwaltenden Access Points rasant zu. So entstehen neue Herausforderungen und Bedrohungslagen, denn falsches oder nachlässig umgesetztes Access Management kann eine Bedrohung für die Cybersecurity Ihres Unternehmens sein.

Wir unterstützen Sie mit unserer Identity Access Governance (IAG) Beratung bei der sicheren Verwaltung von Rollen, Zugriffen und Identitäten. Neben einer ausführlichen Analyse Ihres Status Quo beraten wir Sie kompetent zu möglichen Lösungsansätzen für eine effektive, flexible IAG.

Vertrauen Sie auf unsere langjährige Erfahrung im Bereich Cybersecurity. Dank unserer Expertise und ganzheitlichen Arbeitsweise unterstützen wir Sie kompetent und mit einem optimalen Return-on-Investment.

Sie möchten mehr über Ihre Möglichkeiten erfahren?

Ganzheitlicher Ansatz für eine erfolgreiche Benutzerverwaltung

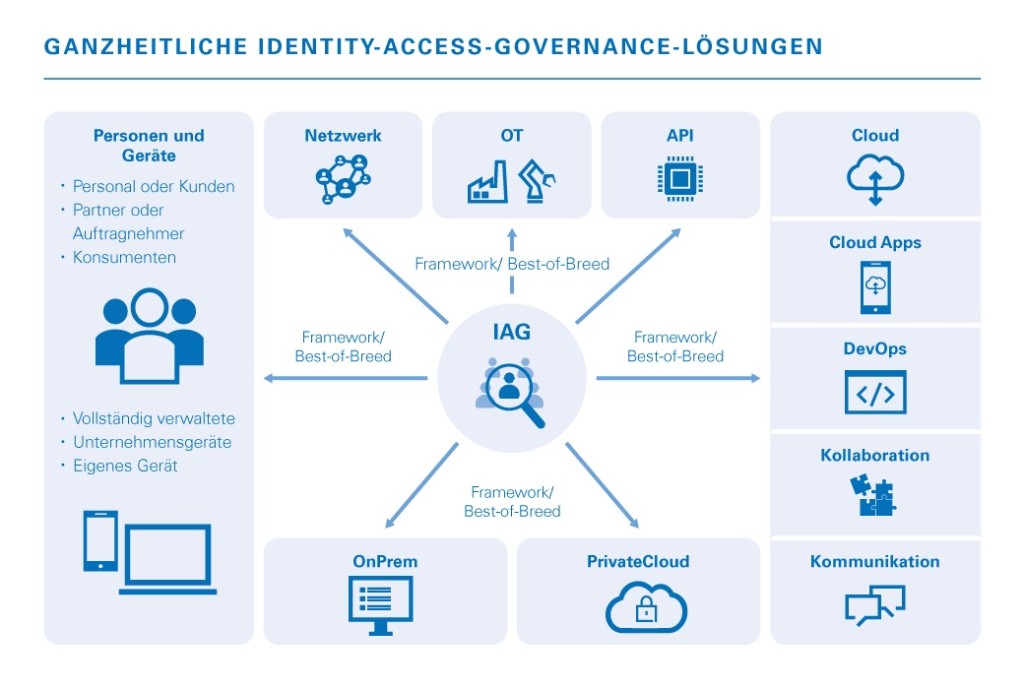

Ihr Unternehmen agiert in einem anspruchsvollen und individuellen Netzwerk von Personen und IT-Systemen, sodass sich ganz einzigartige Anforderungen an die Cybersecurity ergeben. Zukunftssichere IAG-Lösungen müssen die dynamischen Sicherheitsanforderungen und Bedrohungslagen daher flexibel adressieren können.

Implementieren Sie eine nachhaltige, flexible Lösung zur Zugriffs- und Identitätsverwaltung in Ihrem Unternehmen. Mit unserer detaillierten Analyse des Ist-Zustands und der Kombination der Untersuchung von Risiken und Ihrem Schutzbedarf, schaffen wir eine individuelle Lösung für Ihre Bedürfnisse. Dabei unterstützen wir Sie mit der Entwicklung einer langfristigen Identity Access Governance Strategie oder auch Best-of-Breed-Teillösungen. Von der Planung bis hin zur Umsetzung sind wir Ihr starker, vertrauensvoller Partner.

Individuelle, ganzheitliche IAG-Lösungen

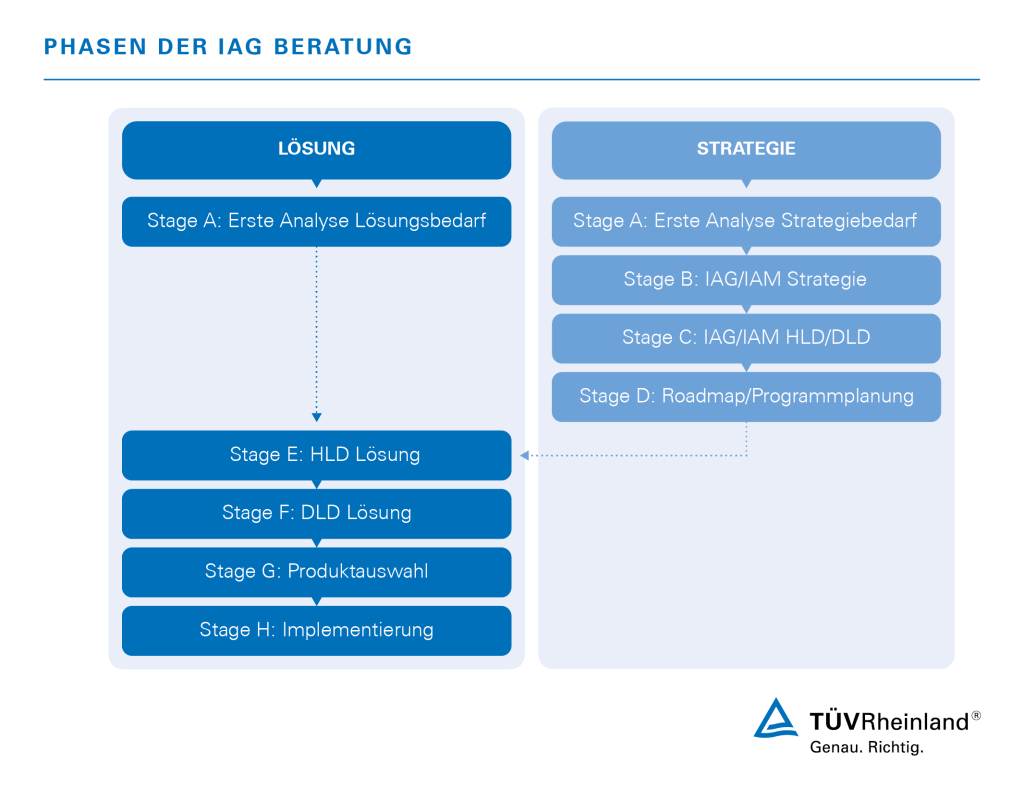

Jeder unserer bewährten Beratungsschritte ist auf Ihre Bedürfnisse abgestimmt, um Ihnen ein optimales, individuelles Ergebnis zu ermöglichen. Dabei greifen unsere Experten auf einen modularen Aufbau zurück, der das Gesamtvorhaben in Einzelschritte aufteilt. Diese Einzelschritte können größtenteils unabhängig voneinander angewandt, aber auch kombiniert werden.

Dabei betrachten wir detailliert:

- Personen und Geräte

- Netzwerke

- Operational Technology (OT)

- Application Programming Interfaces (APIs)

- (Private) Clouds und Cloud Apps oder On-Prem-Lösungen

- DevOps

- Kollaborationen

- Kommunikationswege

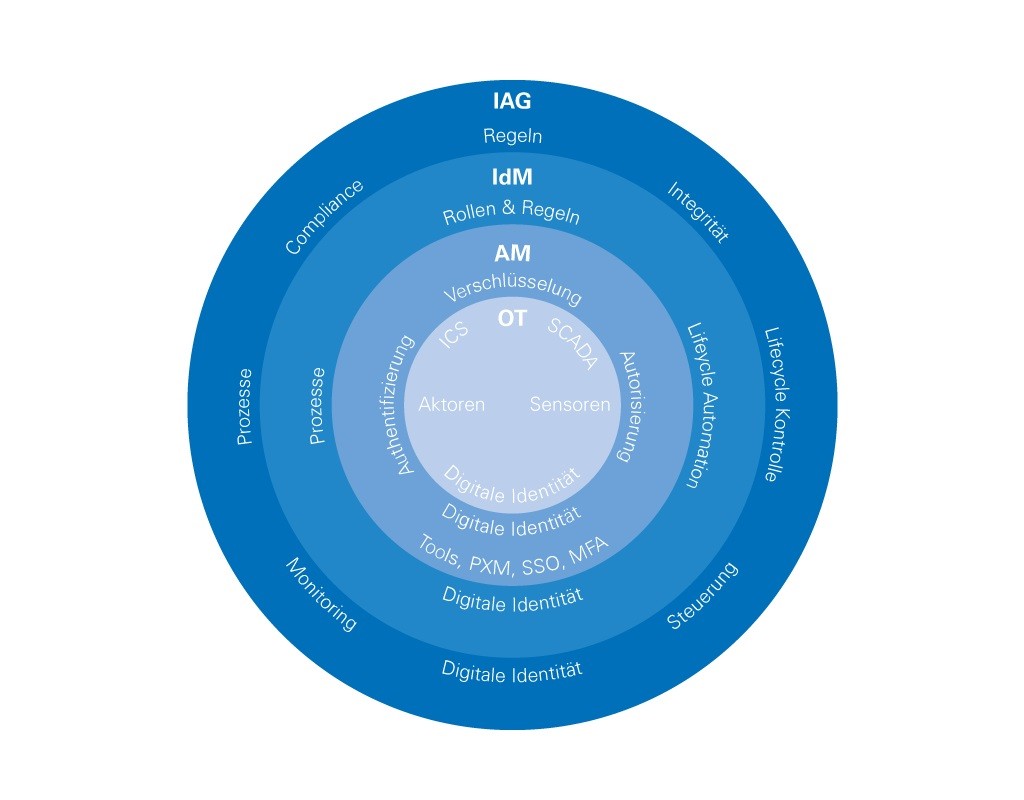

Vier Ebenen Ihrer IAG-Beratung

Wir unterstützen sowohl bei einer holistischen Neuausrichtung des Systems als auch bei der Anpassung einzelner Aspekte. Unser Beratungsangebot unterteilt sich in vier Ebenen mit unterschiedlichem Detailgrad, die sowohl die strategische Beratung (IAG) als auch kurzfristige Handlungsempfehlungen (Identity Management (IdM) und Access Management (AM)) umfassen. Hinzu kommen Operational Technologies (OT) und Information Technologies (IT), die die eigentlichen Komponenten des Systems darstellen.

Ablauf unserer Access Governance Beratung

Unsere IAG-Beratung besteht aus modularen Lösungen, die wir in verschiedenen Phasen gemeinsam mit Ihnen erarbeiten. Erfahren Sie mehr über die verschiedenen Phasen in unserem Flyer .

Wir beraten Sie erfahren und kompetent

Vertrauen Sie bei der Entwicklung Ihrer Identity Access Governance Lösung auf unsere Expertise. Durch jahrelange Erfahrung im Bereich Cybersecurity und IT können unsere Experten zeitnah und effizient Ihre Access Governance Strategie erarbeiten und implementieren. Dank unseres weltweiten Netzwerks sind wir immer in Ihrer Nähe und ermöglichen Ihnen kurze Kommunikationswege und internationales Know-how.

Sie möchten eine resiliente IAG-Strategie implementieren? Fordern Sie Ihr individuelles Angebot an!

FAQ: Ihre Antworten zur TÜV Rheinland IAG-Lösung

Sie interessieren sich für Identity Access Governance, aber haben noch Fragen? Unsere Experten haben die wichtigsten Antworten für Sie zusammengefasst. Zögern Sie nicht, uns zu kontaktieren, wenn Ihre Frage nicht dabei sein sollte.

Downloads

| Flyer IAG | 458 KB | Download |

Kontaktieren Sie Ihren IAG-Experten

-cybersecurity-services-1_core_4_3.jpg)